« Parlez moi d’moi, y’a qu’ ça qui m ‘intéresse » Cette citation conserve tout son sens, aussi bien en Franc Maçonnerie que dans le monde profane. Je vais donc en introduction de cette planche vous décrire en détail une de mes journées : un samedi ordinaire…

« Parlez moi d’moi, y’a qu’ ça qui m ‘intéresse » Cette citation conserve tout son sens, aussi bien en Franc Maçonnerie que dans le monde profane. Je vais donc en introduction de cette planche vous décrire en détail une de mes journées : un samedi ordinaire…

6h30, le réveil sonne et, quelques minutes plus tard, dans le huis clos de ma salle de bain, je pense que si la personne qui a décidé que les enfants ont école un samedi sur deux avait été l’une des nôtres, elle n’aurait jamais pris cette décision stupide qui m’oblige à me lever à cette heure, le lendemain d’une réunion généralement bien arrosée.

Retour dans la cuisine : il faudra que j’achète du café… J’allume mon portable (une fois). Boite vocale : une ancienne collègue a tenté de me joindre durant notre réunion de la veille pour m’inviter à déjeuner aujourd’hui dans la maison qu’elle vient d’acquérir.

Il est temps de faire ma promenade matinale avec Macintosh, mon Labrador, et j’en profite pour passer à la librairie pour régler par carte bancaire les fournitures que les enfants ont l’habitude de prendre durant la semaine lorsque je suis absent (deux fois).

Retour à la maison : Je récupère au passage le courrier de la veille : Après avoir jeté directement les diverses publicités, il reste une facture France Telecom de Fougerat, en Creuse, le bulletin de l’ADMD, le journal du conseil Régional du Limousin, et Attelage Magazine (Sept fois).

Il est temps de réveiller ma fille, Lesly, et pendant qu’elle prend son petit déjeuner, j’allume l’ordinateur pour récupérer mes mails en buvant un café. Quelques secondes pour éliminer les mails de ceux veulent absolument me proposer du Viagra, du Cialis, ou encore agrandir la taille de mon sexe tout en me faisant porter une Rollex, et je parcoure rapidement les listes de diffusions reçues depuis la veille : une sur La Creuse, une autre sur Linux (dix fois). Petit tour rapide sur le serveur de mon travail : rien de nouveau (Onze fois).

Direction l’école. Pendant le trajet, j’appelle pour confirmer ma présence au déjeuner organisé par mon ancienne collègue : « Ok j’apporte le vin ! » (douze fois). « Bonne journée Lesly et à ce soir » Direction le parking : Ascenseur (13 fois) puis Sortie (14 fois). Je réalise que mes papiers de voiture sont restés au bureau. Pas grave, je les récupérai au passage.

Direction Rue Nationale chez Nespresso pour me réapprovisionner en café : miracle, une place se libère juste devant : ticket de stationnement via Monéo (15 fois). Je prends la même commande (16 fois) que la dernière fois et après avoir réglé (17 fois), je dépose le tout dans la voiture. Visite chez Nicolas qui n’est pas très loin pour acheter une bouteille de Bourgogne (18 fois).

Il est 10h30, je suis un peu en avance : petit tour à la Fnac pour choisir un cadeau pour l’anniversaire d’un ami auquel je dois participer ce soir. (19 fois).

Retour à la voiture où une hôtesse de la Ville de Paris, s’occupe de mon cas : mon temps de stationnement est dépassé d’une demi heure (20 fois). Vu son regard aimable, je ne lui ferai pas le plaisir d’entamer des négociations, et je vais donc directement au bureau de tabac acheter un timbre amende (21 fois) et je poste le PV immédiatement pour ne pas oublier (22 fois).

Crochet par Velizy dans l’entreprise pour laquelle je travaille, pour récupérer mes papiers : accès au Parking (23 fois), badge pour l’ascenseur (24 fois), badge pour ouvrir mon bureau et récupérer mon portefeuille (25 fois), sans oublier un petit coucou à « Loft Story » notre système de vidéo surveillance (26 fois). Retour dans l’ascenseur (27 fois) et sortie du parking (28 fois).

Il est temps de me rendre à mon déjeuner : Je ne sais pas exactement ou est situé « Marly la Ville ». Le GPS couplé au GSM pour l’info trafic me permet de connaître mon itinéraire et de constater que je ne serai pas en retard (29 fois). Autoroute A1 : je profite du trajet pour appeler mon fils et m’assurer qu’il n’oubliera pas de récupérer sa soeur à la sortie de l’école (30 fois). LiberT me permet de régler le péage et de quitter l’autoroute (31 fois).

Maison et repas très agréables, mais il est temps de rentrer pour retrouver Lesly.

Même trajet dans l’autre sens : Péage, parking, ascenseur (34 fois) Le temps de se poser un peu pour lire, aider a faire quelques devoirs, surfer un peu sur Internet (35 fois) constater en ligne l’étendue des dégâts sur mon compte bancaire (36 fois), puis direction République pour l’anniversaire, mais en Métro cette fois. Navigo m’ouvre les tourniquets (37 fois).

La soirée s’est bien déroulée, il est 23H30 Lesly commence à montrer des signes de fatigue. Coup de fil à la maison : les grands vont bien, nous arrivons dans une demi heure (38 fois)… Retour en Métro (39fois). Petit tour sur Internet pour vérifier de nouveaux mes mails : rien de passionnant (40 fois). L’heure du repos est arrivée !

Tout ceci pourrait rester anecdotique si en plus de cette collecte d’information multiples et apparemment banales qui ont lieu en permanence sur chacun d’entre nous, ne venait pas se greffer des techniques d’analyse comme le Data Mining connu également sous le nom de KDD (Knowlege Discovery in Database) c’est à dire la Découverte de connaissance dans les bases de données. Ces outils et techniques d’analyse de ce type sont très complexe, mais le principe est très simple : il s’agit de récolter toutes les informations possible sur des individus ou des groupes d’individus pour ensuite analyser ces données et en déduire et prévoir des comportements.

Ce système a par exemple été utilisé en France apparemment pour la bonne cause dans les années 70 sur de petites quantité de données par les services de Protection Maternelle Infantile pour identifier les enfants devant faire l’objet d’une surveillance particulière., mais il a pris toute son ampleur avec le développement de la grande distribution qui grâce aux caisses électroniques dispose d’une masse considérable d’information à traiter. Ces informations sont d’ailleurs complétées, et recoupées plus ou moins consciemment par le client qui souscrit aux programmes de fidélisation : Lorsque vous demandez une de ces cartes on vous demande votre adresse, votre situation familiale, votre type d’habitation, le type d’équipement que vous possédez, vos goûts : autant d’informations qui contribuent a affiner encore plus ces bases de données.

Auusi surprenant que cela puisse paraître, il a par exemple été possible de déterminer que les hommes qui viennent faire leur courses le samedi après midi et qui achètent de la bière achètent également souvent des couches pour enfants, ce qui permet un aménagement des rayons appropriés ou l’organisation d’opérations commerciales spécifiques.

Selon le même procédé, Skyrock par exemple analyse régulièrement le contenu des célèbres Skyblog de nos ados pour en déduire leurs comportements et attentes et ainsi adapter leur grille de programme ou justifier leur tarifs publicitaires auprès de leurs annonceurs. Ces informations peuvent ensuite revendues à d’autres grandes marques qui ne manqueront pas de les compléter a leur tour, et éventuellement de les revendre de nouveau, et ainsi de suite.

L’analyse de toutes ces données apparemment banales permet également d’identifier très facilement le tissus relationnel d’un individu, et par conséquent de lister très rapidement tous les membres d’une organisation ou d’une association ou encore de valider certaines informations qui pourraient encore sembler incertaines en les recoupant avec celles récoltées sur d’autres individus du même groupe. Ainsi si vous habitez par exemple à un numéros de rue qui comporte plus de 5 lignes, on pourra facilement en déduire que vous vivez en appartement et pas en maison individuelle. Une rapide comparaison sur le nombre de professions libérales qui ont un numéro proche du votre permettra de déterminer le standing de votre quartier, et de votre immeuble, etc, etc…

Les banques utilisent des systèmes de ce type depuis de nombreuses années, et si votre encours habituel de carte bancaire augmente de façon inattendue avec des achats qui ne correspondent pas à vos habitudes de consommation, il y a de forte chance que votre banque soit alertée.

Inutiles de préciser que ces techniques essentiellement commerciales et mercantiles peuvent être ou pourrait être utilisée très facilement dans tous les domaines : lutte contre la fraude fiscale, analyse de risque pour les assurances, police…

Il n’était cependant pas facile de regrouper cette masse gigantesque de données qui sont de formats totalement hétérogène et ensuite de les analyser. Il y avait là une réelle contrainte technique puisque toutes les données récoltées étaient souvent stockées dans des formats différents et difficilement compatibles entres eux. Cette contrainte technique constituait probablement la dernière protection pour l’individu. Mais l’évolution technologique a finit par faire sauter ce dernier verrou Certains logiciels sont désormais capables de regrouper ces données, quelque soit leur provenance et leur format informatique. La puissance des ordinateurs est comme chacun le sait en perpétuelle évolution , le nombre de transistors des microprocesseur double tous les deux ans (loi de Moore) et pour vous donner un exemple de cette puissance, Google, etait capable d’indexer il y a déjà plus d’un an, plus de 6 milliards d’objets et de répondre à plus de 200 millions de requêtes par jour.

Une masse considérable de donnée est donc récoltées depuis plusieurs années sur chaque individu de la planète, les moyens de les analyser sont de plus en plus performants, tandis que parallèlement, la sécurité même de stockage de données n’est absolument pas assurée, contrairement a ce que l’on cherche a nous faire croire en permanence. Même si les procédés de cryptages ont eux aussi progressé, ce qu’un homme a construit, un autre peut ou pourra toujours le détruire.

Le 11 septembre 2001 a eu pour effet d’accélérer aux Etats Unis mais aussi dans de nombreux autres pays ce processus de fichage généralisé : le fait que toutes les

données récoltées puissent être utilisées à de fins sécuritaires ne choque plus grand monde. Par exemple, aux Etats Unis, le « Patriot Act » facilite l’accès des fichiers de toutes sortes (Bibliothèques, banques, assurances, fournisseurs d’accès internet…) au services de police.

A ce stade de ma présentation, certains d’entre vous pensent probablement : En France nous sommes protégés contre ce genre d’abus, des lois protègent notre vie privé et la CNIL veillent sur l’utilisation de ces fichiers.

Il est vrai que la France qui semble bénéficier jusqu’à maintenant du moins, d’une des meilleurs législations en matière de protection de la vie privée, mais seul les individus ont une nationalité, les grandes entreprises, les capitaux, les données n’en n’ont plus depuis longtemps et sont mondiales. Ainsi par exemple, dans l’indifférence générale, en 2004, la plus importantes société qui recueille des données marketing sur les ménages français, « Claritas » à été rachetée par une société américaine (Axciom), avec bien entendu les données qui vont avec et qui tombent donc désormais sous le coup de la loi américaine. Lorsque vous réservez un billet d’avion, la réservation peut être traitée en Inde, lorsque vous demandez un renseignement téléphonique la personne qui vous répond sera peut être au Maroc, les données de vos derniers achats sur Ebay sont traités aux Etat-Unis et ainsi de suite…

Pour des raisons de coûts et de capacité de nombreux serveurs informatiques sont souvent situé hors du territoire national, leur données ont ainsi soumise a la législation du pays qui les hébergent. Certaines sociétés sont valorisées, et ont changé de mains, non pas par rapport a leur activité et leur rentabilité économique réelles, mais uniquement à cause de l’importance et de la pertinence de leur base clients.

Penser que les données qui sont récoltées chaque jour sur chaque français restent dans l’hexagone et sont soumises aux lois françaises, équivaut à continuer de croire que le nuage de Tchernobyl a gentillement contourné nos frontières !

Je n’ai survolé jusqu’à présent que le cas des fichiers privés, mais il ne faut pas oublier qu’il existe de nombreux fichiers de police sur lesquels il est bien entendu difficile d’obtenir des informations comme celui des RG, celui de la Police Générale : le Système de Traitement des Infractions Constatées qui a le mérite de prouver que les policiers ont de l’humour puisque son petit nom « STIC » évoque une matraque en anglais.

Parler du Stic me permet d’illustrer concrètement comment les dérapages ne manqueront pas de se reproduire avec la généralisation de ces fichiers : C’est l’affaire soulevée par L’Humanité du 10 août 2004 : employés d’une entreprise de gardiennage travaillant pour la centrale nucléaire de Flamanville (Manche), un salarié en CDD successifs depuis 2000 et trois autres en CDI ont été licenciés, pour « refus d’agrément de la préfecture ».

La préfecture peut en effet refuser l’agrément d’un employé lorsque figurent sur son casier judiciaire des condamnations pour crimes et délits, et précise L’Humanité, la loi Sarkozy a prévu une consultation des fichiers de police pour juger de la «moralité » de l’intéressé.

Le Stic recense comme « mises en cause » toutes les personnes fichées par la police, non seulement comme auteur,mais aussi comme simple suspect, témoin ou victime. Les quatre salariés ont appris, en contestant la décision de la préfecture, le motif de ce refus d’agrément : pour l’un, une condamnation 15 ans plus tôt « à deux mois de prison avec sursis et 10 000 francs d’amende pour coups et blessures, après un règlement de comptes avec son frère qui lui avait volé sa paie » ; pour un deuxième une condamnation identique « après une bagarre avec les personnes qui avaient volé le scooter de son frère» ; le troisième avait été condamné « à 2 000 francs d’amende pour insultes à un gendarme intervenu pour tapage nocturne, en 1999 » ; quant au quatrième, indique l’article, « après son divorce, il est allé récupérer sa télévision à son ancien domicile, en l’absence de son ex-femme, qui a porté plainte pour vol. » Je me suis présenté chez les gendarmes avec la facture de l’appareil prouvant que c’était le mien, j’ai même eu droit à des excuses de leur part ! » raconte-t-il. Il est néanmoins fiché comme » connu des services de gendarmerie pour vol avec violence « . » Toujours selon cet article, « La préfecture recule rapidement., et le 8 juillet, elle revient sur trois des quatre décisions, le

cas de l’insulte au gendarme étant toujours à l’étude. »

Libération de son coté titre le 13 août 2004 « Stic, le fichier qui colle au passé des salariés » : et dans cet article rappelle que « dans ses derniers rapports annuels, la Cnil dresse le florilège de fichages abusifs. Une personne était ainsi signalée dans une affaire d’escroquerie vieille de vingt ans, dans laquelle elle n’était pourtant que témoin. Un jeune était fiché parce qu’il était en possession d’un canif lors d’un contrôle d’identité. Un autre était mis en cause dans une affaire d’usage de stupéfiants, qui concernait en fait son colocataire. « Ce type d’affaire se multiplie, s’inquiète Clémentine Voisard, chef du service des plaintes à la Cnil. De plus en plus de requérants nous saisissent à la suite d’un licenciement, d’un non renouvellement d’une autorisation de port d’arme, notamment pour les agents de

sécurité employés par la RATP, ou d’un refus d’embauche dans une société de sécurité. Et bien souvent, ils sont effectivement fichés à tort.» Or, souligne Libération, depuis la loi Sarkozy « les fichiers se remplissent à vive allure. Le Stic (pour la police) et Judex (l’équivalent pour la gendarmerie), constitués « aux fins de recherches criminelles », enregistrent la moindre information nominative recueillie par les forces de l’ordre au cours de leurs enquêtes, qu’elles aient été ouvertes pour crimes, délits ou pour certaines contraventions. A la différence du casier judiciaire, ces fichiers ne recèlent pas seulement les condamnations, mais l’ensemble des personnes mises en cause. Suspects, témoins, victimes, tous y passent, au risque d’être confondus allégrement. Plus de un Français sur dix y figure déjà. La loi interdit pourtant le fichage des simples témoins. Mais, régulièrement, on décèle leur présence ici ou là. »

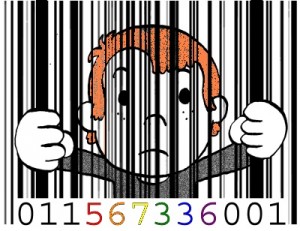

Non seulement nous sommes tous fichés, et notre comportement peut être répertorié, analysé, mais il sera probablement possible d’être contrôlé sans que ne ne sachions réellement quand, par qui et comment : En effet la technologie RFID permet déjà de passer les péages d’autoroute grâce au badge « Liber T » ou encore les tourniquets du métro avec Navigo, mais la miniaturisation permet désormais d’intégrer des données sur l’équivalent d’une simple étiquette code barre a la caisse d’un supermarché sans avoir a décharger son caddie, les différentes étiquettes RFID se chargeant de transmettre par radio automatiquement le contenu détaillé de vos achats.

Il s’agit de cette même technologie qui est utilisée dans les nouveaux passeports. Une feuille de métal glissée dans la couverture, permet théoriquement d’en empêcher la lecture lorsque ce passeport est fermé. Ceci dit, la brèche est ouverte et tôt ou tard, nous pourrons réellement les être contrôlés sans savoir quand, comment ou par qui…

Contrairement a ce qu’essayent de nous faire croire les marchands de sécurité, ce fichage systématique est tout aussi inefficace que dangereux. Ainsi par exemple si il a été facile relativement facile d’identifier les auteurs des attentats du 11 septembre, les commanditaires courent toujours, des attentats ont eu lieu à Londres, une des villes les plus « vidéo surveillée » au monde. Argument ultime pour tous ces camelots de la sécurité : C’est justement parce que la surveillance n’est pas assez poussée, que de tels actes peuvent avoir lieu…

Les manipulations de données et des esprits laissent beaucoup moins de traces et sont facilitées. Notre système juridique évolue progressivement du « présumé innocent » vers le « présumé coupable » Je le répète, n’oublions pas qu’en matière de technologie, ce qu’un homme a fait, un autre peut le défaire. La sécurité totale et parfaite des données n’est qu’une utopie qui est répandue uniquement pour enrichir les fournisseurs de solution de sécurité.

Je vous laisse imaginer les conséquences que pourrait avoir l’introduction de fausses données dans certains fichiers, ou quel aurait été le cours de l’histoire si de telles techniques avaient existé dans les années 40…

Il est déjà probablement trop tard et rien ni personne ne pourra plus stopper ce fichage et flicage mondial.

Pour conclure deux citations : La première du PDG de Sun Microsystems : « Vous n’avez plus de vie privée, autant l’accepter ! » mais je préfère très nettement celle de Thomas Jefferson : « Si tu es prêt à sacrifier un peu de liberté pour te sentir en sécurité, tu ne mérites ni l’une ni l’autre »

Leave a Reply